-

Pytanie z

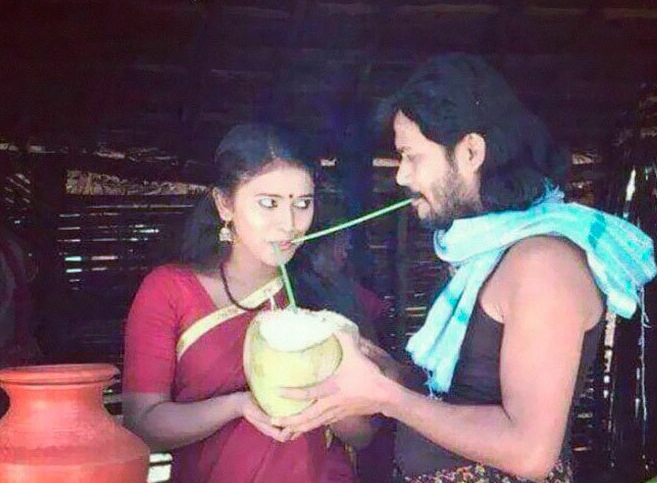

Jaki rodzaj ataku przedstawia zdjęcie?

-

MitM (Mouse in the Middle)

-

RAT (Remote Access Trojan)

-

RDB (Rodent Data Breach)

-

Ratsomewhere

-

Nie znamy intencji atakującego, więc wszystkie odpowiedzi mogą być poprawne.

Correct Wrong

-

-

Pytanie z

Co oznacza termin „phishing”?

-

Rodzaj zapory sieciowej

-

Metoda wysyłania spamu

-

Technika oszustwa mająca na celu wyłudzenie danych osobowych

-

Metoda szyfrowania

Correct Wrong

-

-

Pytanie z

Jaki jest główny cel działania zapory sieciowej (firewall)?

-

Zwiększenie prędkości internetu

-

Blokowanie nieautoryzowanego dostępu

-

Przechowywanie danych

-

Chłodzenie komputera

Correct Wrong

-

-

Pytanie z

Dobrosława regularnie korzysta z popularnej strony internetowej dla przedsiębiorców. Pewnego dnia, odwiedzając tę stronę, jej komputer został zainfekowany złośliwym oprogramowaniem. Jaki atak mógł to spowodować?

-

Smishing

-

Tailgating

-

Watering hole attack

-

Spraying attack

Correct Wrong

-

-

Pytanie z

Co oznacza „2FA” w kontekście cyberbezpieczeństwa?

-

Dwuskładnikowe uwierzytelnianie

-

Dwuskładnikowa analiza

-

Dwuskładnikowa aplikacja

-

Porozumienie obustronne

Correct Wrong

-

-

Pytanie z

Apolonia zauważyła dziwne transakcje na swoim koncie bankowym po skorzystaniu z bankomatu. Co mogło się stać?

-

Phishing

-

Skimming

-

Spear phishing

-

Spoofing

Correct Wrong

-

-

Pytanie z

Co to jest hoax w kontekście cyberbezpieczeństwa?

-

Fałszywe oprogramowanie antywirusowe

-

Fałszywe ostrzeżenie lub plotka rozpowszechniana w sieci

-

Typ ataku ransomware

-

Rodzaj phishingu

Correct Wrong

-

-

Pytanie z

Co oznacza pojęcie „dumpster diving” w cyberbezpieczeństwie?

-

Wynoszenie odpadów daleko od miejsca z którym można je powiązać

-

Polewanie śmieci czerwoną farbą w celu utrudnienia identyfikacji

-

Przeszukiwanie śmietników w celu znalezienia poufnych informacji

-

Fetysz wąchania świeżo pociętych dokumentów finansowych

Correct Wrong

-

-

Pytanie z

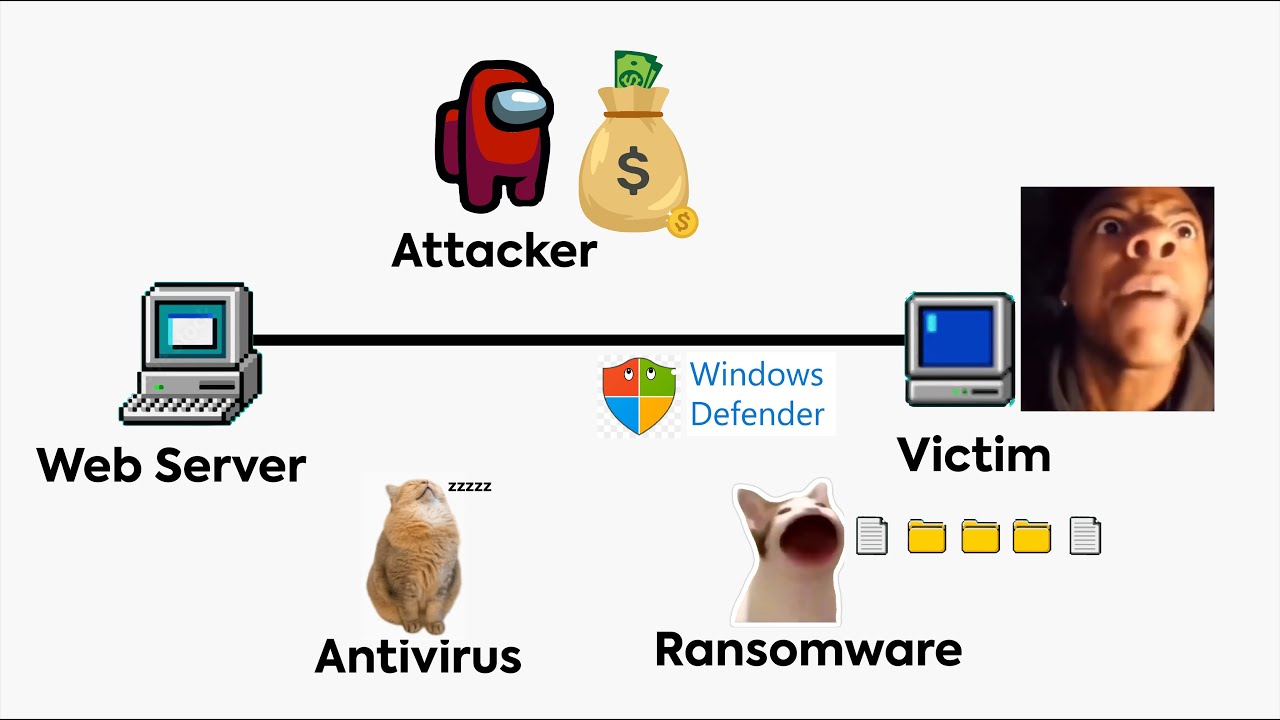

Co to jest ransomware?

-

Oprogramowanie blokujące dostęp do systemu lub danych w zamian za okup

-

Rodzaj oprogramowania antywirusowego

-

Technika ochrony przed phishingiem

-

Legalne narzędzie do zarządzania hasłami

Correct Wrong

-

-

Pytanie z

Co to jest tailgating w kontekście bezpieczeństwa fizycznego i cyberbezpieczeństwa?

-

Atak mikrofalówką na sieć bezprzewodową

-

Nieautoryzowane wejście za upoważnioną osobą do zabezpieczonego obszaru

-

Rodzaj oprogramowania szpiegującego

-

Technika wykradania kopii zapasowych danych

Correct Wrong

-

-

Pytanie z

Znajdujesz na korytarzu pendrive z kusząco brzmiącym podpisem. Co robisz?

-

Wymierzam mu soczystego kopniaka prosto pod drzwi sekretariatu

-

Oddaje do działu IT, żeby sprawdzili go SecureBoxem

-

Podłączam do służbowego komputera w nadziei, że zawartość pozwoli namierzyć właściciela

-

Nic nie robię. Bolą mnie plecy i nie mam zamiaru się schylać.

Correct Wrong

-

-

Pytanie z

Co to jest shoulder surfing?

-

Obserwowanie „przez ramię”, aby podejrzeć poufne informacje

-

Wspólna praca na jednym urządzeniu

-

Ochrona ekranu komputera zmniejszająca kąty widzenia

-

Apka kalkulatora dostępna w systemach z jabłuszkiem w logo

Correct Wrong

-

-

Pytanie z

Gniewomir, pracownik działu IT, otrzymał zgłoszenie od kolegi, że jego komputer działa bardzo wolno, a w menedżerze zadań widać wiele procesów z nieznanymi nazwami. Co mógłby to być?

-

Honeypot

-

Botnet

-

Phishing

-

Baiting

Correct Wrong

-

-

Pytanie z

Do czego służy VPN?

-

Do wykonywania połączeń telefonicznych

-

Do bezprzewodowego łączenia urządzeń

-

Do aktywacji tanich gier zakupionych na tureckim rynku

-

Do śledzenia trolli internetowych

Correct Wrong

-

-

Pytanie z

Gniewomira otrzymała telefon od kogoś, kto podaje się za pracownika IT i prosi o jej hasło. Jakie zagrożenie może tu wystąpić?

-

Baiting

-

Overpermission

-

Rootkit

-

Vishing

Correct Wrong

-

-

Pytanie z

Jakie jest główne zastosowanie narzędzia VirusTotal?

-

Tworzenie kopii zapasowych malware

-

Ukrywanie wirusów w załącznikach *.pdf

-

Skanowanie plików i adresów URL w poszukiwaniu złośliwego oprogramowania

-

Zarządzanie współtworzonymi wirusami

Correct Wrong

-

-

Pytanie z

Czym są robaki komputerowe (worms)?

-

Samoreplikujące się programy, które rozprzestrzeniają się przez sieci

-

Programy, które replikują się i infekują inne pliki

-

Nitki latające przed oczami pod wpływem całonocnego dyżuru SOC

-

Cracki z pewnego źródła

Correct Wrong

-

-

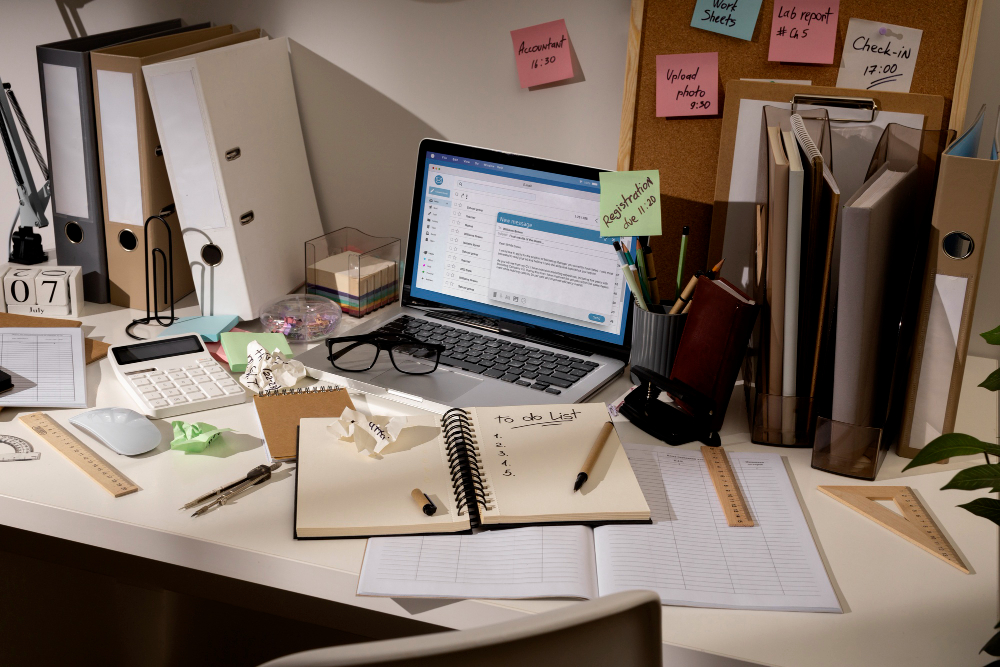

Pytanie z

Świętosława zauważyła, że na jej komputerze pojawiają się nowe, niechciane okna reklamowe nawet wtedy, gdy nie jest włączona przeglądarka internetowa. Co może być przyczyną?

-

Spyware

-

Adware

-

VPN

-

Firewall

Correct Wrong

-

-

Pytanie z

Co to jest honeypot w kontekście cyberbezpieczeństwa?

-

Narzędzie do tworzenia kopii zapasowych

-

System lub sieć zaprojektowana do wykrywania, odwracania uwagi i badania prób włamań

-

Rodzaj ransomware

-

Moskitiera zabezpieczająca serwerownie przed niekontrolowanym zamiodzeniem przez agresywne pszczoły afrykańskie

Correct Wrong

-

-

Pytanie z

Konstancja zauważyła, że jej hasło do poczty zostało zmienione bez jej wiedzy, mimo że używa silnego hasła. Co mogło się stać?

-

Keylogging

-

Overpermission

-

Drive-by download

-

Zero-day exploit

Correct Wrong

-

-

Pytanie z

Co oznacza pojęcie „hacking public opinion”?

-

Legalne badanie opinii publicznej

-

Atak na serwery rządowe

-

Manipulowanie opinią publiczną za pomocą fałszywych informacji

-

Szyfrowanie danych użytkowników

Correct Wrong

-

-

Pytanie z

Baltazar otrzymał e-mail od znajomego, który prosi o pilne przelanie pieniędzy. Sprawdził adres nadawcy i wyglądał dziwnie. Jakie zagrożenie mogło mieć miejsce?

-

Vishing

-

Baiting

-

Whaling

-

Impersonation

Correct Wrong

-

-

Pytanie z

Czym jest hybrid warfare?

-

Tradycyjna wojna kinetyczna a lądzie

-

Rodzaj ochrony antywirusowej

-

Technika backupu danych

-

Połączenie działań konwencjonalnych, cybernetycznych, terroryzmu, przestępczości…

Correct Wrong

-

-

Pytanie z

Ziemowit zauważył, że jego dane zostały zaszyfrowane, a na ekranie pojawił się komunikat z żądaniem okupu za ich odblokowanie. Jakie zagrożenie dotknęło Ziemowita?

-

Phishing

-

Ransomware

-

Adware

-

Botnet

Correct Wrong

-

-

Pytanie z

Czym jest RAT (Remote Access Trojan)?

-

Rodzaj złośliwego oprogramowania umożliwiającego zdalny dostęp do komputera

-

Legalne narzędzie do zarządzania systemami

-

Oprogramowanie zabezpieczające

-

Duża myszka, potocznie zwana szczurem

Correct Wrong

-

-

Pytanie z

Który z poniższych systemów operacyjnych jest często używany ze względu na swoją otwartość i bezpieczeństwo?

-

Windows

-

MacOS

-

Linux

-

ChromeOS

Correct Wrong

-

-

Pytanie z

Co to jest botnet?

-

Komputer torpedowany botami Google

-

Boringly Overextended Tortoise – komputer na którym muli Neostrada

-

Dwa komputery – jeden router

-

Sieć zainfekowanych komputerów kontrolowanych przez cyberprzestępców

Correct Wrong

-

-

Pytanie z

Mściwoj zauważył, że jego kamera internetowa włącza się bez jego wiedzy. Co to może sugerować?

-

Overpermission

-

Malware

-

Keylogging

-

Zero-day exploit

Correct Wrong

-

-

Pytanie z

Kto to jest haktywista?

-

Haker działający na rzecz korporacji

-

Haker pracujący wyłącznie w bokserkach

-

Haker używający swoich umiejętności do promowania zmian społecznych lub politycznych

-

Haker używający iMaca

Correct Wrong

-

-

Pytanie z

W trakcie audytu bezpieczeństwa, Alicja odkrywa, że nieznany program regularnie wysyła dane z jej komputera do zdalnego serwera. Co to może być?

-

Honeypot

-

Malware

-

VPN

-

Firewall

Correct Wrong

-

-

Pytanie z

Czym różni się spyware od adware?

-

Spyware to wirus, a adware to antywirus

-

Spyware szyfruje dane, a adware kradnie hasła

-

Spyware szpieguje użytkownika, a adware wyświetla niechciane reklamy

-

Spyware to technika phishingowa, a adware to atak DDoS

Correct Wrong

-

-

Pytanie z

Klementyna zostawiła swoje notatki z hasłami na biurku w pracy. Jej współpracownik podejrzał hasło i użył go do uzyskania dostępu do jej konta e-mail. Jakie zagrożenie tutaj wystąpiło?

-

Smishing

-

Malware

-

Ransomware

-

Shoulder surfing

Correct Wrong

-

-

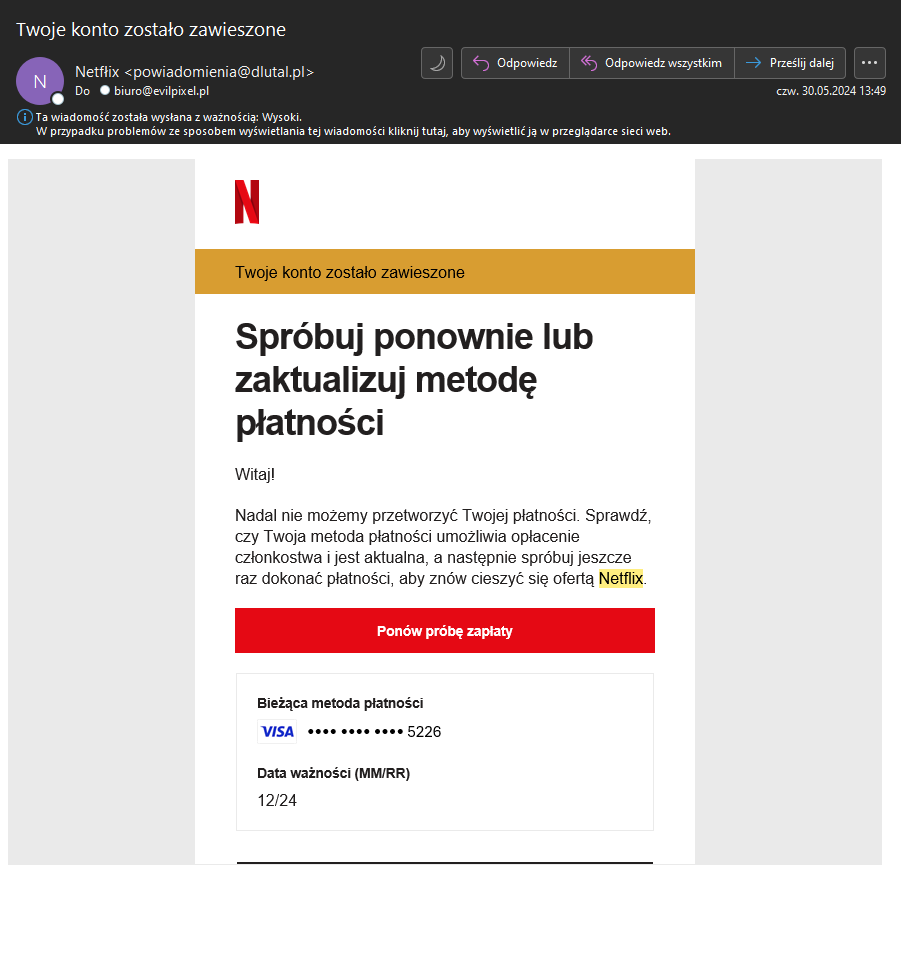

Pytanie z

Oceń wiadomość z poniższego screena.

-

Legitna

-

Oszustwo!

Correct Wrong

-

-

Pytanie z

Dobrosław zauważył, że nieznane osoby zaczęły dzwonić do niego, podając się za przedstawicieli różnych firm, prosząc o podanie danych osobowych. Jakie zjawisko może tu mieć miejsce?

-

Tailgating

-

Dumpster diving

-

Hacking public opinion

-

Social engineering

Correct Wrong

-

GIPHY App Key not set. Please check settings